Technologia pozwoli rozwinąć złoty skarb i odsłoni tajemnice wczesnego średniowiecza w Danii?

2 listopada 2023, 12:19Dwa lata temu w wielkiej tajemnicy duńscy archeolodzy prowadzili wykopaliska w miejscowości Vindelev, kilka kilometrów od kolebki duńskiej państwowości – Jelling. Znaleziono tam najwspanialszy złoty skarb Danii. Składa się z 16 brakteatów i 4 rzymskich medalionów. Na jednym z brakteatów odkryto najstarszą wzmiankę o Odynie. Skarb wskazuje, że w Vindelev rządziła nieznana dotychczas, lokalna dynastia. Naukowcy mają nadzieję, że badania ujawnią wiele nieznanych faktów z historii Danii. Problem w tym, że niektóre brakteaty są powyginane i nie widać wszystkiego, co na nich jest. Uczeni boją się je rozprostować. Mają nadzieję, że w sukurs przyjdzie nowoczesna technologia.

Kolejny OS Microsoftu za dwa lata

12 lutego 2007, 12:53Ledwo zadebiutował najnowszy OS Microsoftu – Windows Vista – a już pojawiły się informacje, że za dwa lata będziemy świadkami debiutu kolejnego systemu operacyjnego. W 2009 roku do sklepów trafi Vienna.

Energia z grzyba

5 maja 2008, 08:27W dobie kończących się zasobów ropy naftowej każdy pomysł na poszukiwanie alternatywnych źródeł energii jest na wagę złota. Jednym z możliwych rozwiązań tego problemu jest pozyskiwanie energii z celulozy, wytwarzanej w przyrodzie w astronomicznych wręcz ilościach. Do tej pory największy problem z jej wykorzystaniem polegał jednak na tym, że nie znano dostatecznie dokładnie organizmów, które byłyby w stanie rozkładać ten cukier. Badania wykonane przez naukowców z Laboratorium w Los Alamos oraz Połączonego Instytutu Badania Genomu przy amerykańskim Departamencie Energii rzucają nowe światło na jednego z potencjalnych wytwórców energii.

Jednak nie Szekspir

25 marca 2009, 14:50Profesor Katherine Duncan-Jones z wydziału filologii angielskiej Uniwersytetu w Oxfordzie stwierdziła, że rzekomy portret Williama Szekspira, o którym niedawno informowaliśmy, niemal na pewno przedstawia kogoś innego.

17 czerwca 2010 - początek końca konsoli?

11 marca 2010, 11:55OnLive, usługa która w zamierzeniu ma zagrozić tradycyjnym konsolom do gier, zadebiutuje 17 czerwca. Podczas Game Developers Conference Steve Perlman, dyrektor OnLive, poinformował, że serwis będzie dostępny w całych Stanach Zjednoczonych, a początkowa opłata za korzystanie z niego wyniesie 14,95 USD miesięcznie.

Chińczycy opracowali sposób na zużyty uran

3 stycznia 2011, 11:27Przy wracającej modzie na energetykę jądrową problemem zaczynają być ograniczone złoża uranu. Chińska technologia pozwalająca na przetworzenie i ponowne wykorzystanie zużytego paliwa jądrowego pozwoli zwiększyć wydajność nawet pięćdziesiąt razy.

Powstała pierwsza kompletna symulacja organizmu żywego

23 lipca 2012, 07:21W ostatnim numerze Cell ukazała się informacja, że naukowcy z Uniwersytetu Stanforda stworzyli pierwszy kompletny komputerowy model organizmu żywego. Zespół profesora Markusa Coverta przeanalizował ponad 900 prac naukowych, by poznać szczegóły działania każdej molekuły Mycoplasma genitalium - najmniejszej na świecie samodzielnie żyjącej bakterii.

Uprząż pozwala dzieciom wstać z wózka inwalidzkiego

28 marca 2014, 12:27Debby Elnatan, matka chłopca z porażeniem mózgowym z Izraela, zaprojektowała uprząż Upsee, która pomaga dziecku uczestniczyć w życiu rodziny. Ubraną w nią osobę przypina się do pasa opiekuna, który nosi specjalne sandały. Dzięki temu możliwe staje się niemal naturalne chodzenie, a nawet gra w piłkę.

Microsoft zwalnia i odpisuje

9 lipca 2015, 09:10Microsoft ogłosił, że odpisze z ksiąg rachunkowych całą wartość wydziału produkcji telefonów komórkowych, który kupił od Nokii oraz zwolni nawet 7800 osób. Większość z tych, którzy stracą pracę, zajmuje się właśnie telefonami. Koncern już w ubiegłym roku ogłosił zwolnienie 18 000 pracowników, z czego połowa to byli pracownicy Nokii.

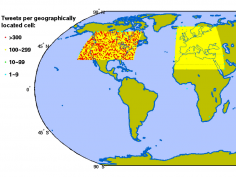

Na Twitterze znaleziono duży uśpiony botnet

24 stycznia 2017, 13:19Duży uśpiony botnet założony na Twitterze może zostać w każdej chwili obudzony i wykorzystany np. do rozsyłania spamu, zafałszowania trendów w serwisie czy do wpłynięcia na opinię publiczną. Jak informują Juan Echeverria Guzman i Shi Zhou z University College London, botnet Star Wars składa się obecnie z 350 000 fałszywych kont